Zugriffe auf Ihre IT sicher protokollieren

Mit OC|Protokollserver haben Sie Zugriff auf alle Protokolldaten gemäß BSI IT-Grundschutz, ISO/IEC 27001 und EU-DSGVO Kompendium

Schnell ist es passiert, ein Sicherheitsvorfall sorgt für negative Schlagzeilen und die IT steht im Fokus. Oder das Parlament stellt eine Anfrage und Ihre Behörde ist in der Nachweispflicht. Wie nun belegen, dass kein strukturelles Problem vorliegt, sondern dass jemand einen individuellen Fehler gemacht hat? Oder gar Kriminelle Schuld an der Lage sind. Studien von Kaspersky belegen, dass die größte Gefahr von innen kommt, also von Beschäftigten in der eigenen Organisation. Aber wie kommen Sie Leuten auf die Spur, die willentlich oder unwillentlich dafür gesorgt haben, dass interne Daten das Haus verlassen konnten?

Mit unserem OC|Protokollserver protokollieren Sie die Zugriffe auf sämtliche Systeme und speichern diese integritätsgeschützt ab. Auf diese Weise werden Leaks nachverfolgbar und die Wahrscheinlichkeit steigt, dass illegale Eingriffe auffallen, bevor sie Schaden anrichten. Der Server lernt Ihre Systeme an und warnt Sie, sobald er einen verdächtigen Zugriff entdeckt. Oder anders: Sie wissen nun sicher, was Sie tun.

Den OC|Protokollserver setzen wir bereits in Behörden mit allerhöchsten Sicherheitsanforderungen ein. Er steht Ihnen out-of-the-box zur Verfügung.

Warum Sie Ihre Protokolldaten schützen sollten

IT-Sicherheitsabteilungen müssen den Zugriff auf schützenswerte Daten und Systeme jederzeit belegen können. Ein verantwortungsvoller Umgang mit personenbezogenen Daten ist dabei kein Nice-to-have. Er ist gesetzlich verpflichtend und fester Bestandteil des Risc- und Business Continuity Managements. Der OC|Protokollserver erlaubt dies.

IT-Systeme werden zunehmend verteilter und komplex. Die Protokollierung wird hier häufig von jeder Anwendung individuell abgedeckt, einfach nur ins Dateisystem geschrieben oder im Zweifel auch gar nicht abgebildet. Für die Sicherheitsbeauftragten eine Katastrophe: Wenn es darum geht, Leaks zu verfolgen und Zugriffe nachzuweisen, tappen sie im Dunkeln.

Warum eine zentrale Lösung?

Erfolgt die Protokollierung in jeder einzelnen IT-Applikation, muss bei jedem System sichergestellt werden, dass die Protokollierung lückenlos erfolgt und die Daten integer sind. Für heterogene Anwendungslandschaften, die im Zuge der Digitalisierung weiterwachsen, hat das Konsequenzen:

- Die Anzahl der Protokolldaten steigt.

- Auswertungsmöglichkeiten fehlen.

- Der Aufwand für die Administration wird größer.

- Das Monitoring muss höhere Anforderungen erfüllen.

- Gesetzliche Löschfristen werden nicht eingehalten.

Ein zentraler Protokollserver ermöglicht es Ihnen, die Übersicht zu behalten und Protokolldaten einheitlich auszugeben. Sie definieren die Sicherheitsanforderungen an einer Stelle und rollen sie von hier für die gesamte Organisation aus. Unterschiedliche Ausgabeformate, Matching-Probleme und Überwachungslücken gehören der Vergangenheit an.

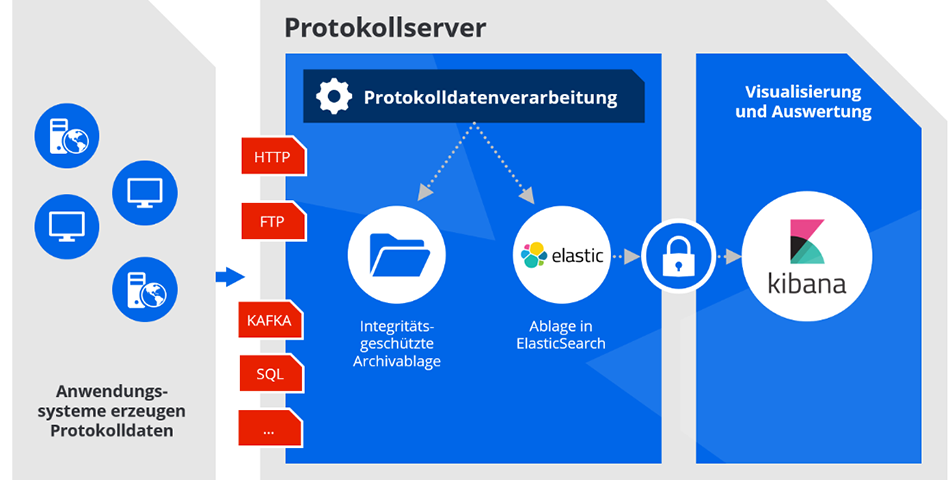

Was macht der Protokollserver genau?

Um Hardware- und Auswertungssysteme bei diesen riesigen Datenmengen handhabbar zu machen, verfügt der Protokoll-server über unterschiedliche Strategien. Mittels Teil-Indizierung einzelner Anwendungssysteme kann er neue Daten ad hoc auswerten oder gezielte Auswertungen auf historische Daten vornehmen. Die Zugriffe werden dabei über ein Rollen- und Rechtekonzept eingeschränkt und die abgefragten Daten wiederum protokolliert (Selbstprotokollierung).

Wie funktioniert es?

Diese Technologien und welche Architektur stecken im OC|Protokollserver.

Ihre Vorteile

- Sie können die Sicherheitsanforderungen, die an Behörden gestellt werden, leichter einhalten.

- Sie haben ein geringeres Risiko, am Ende angreifbar zu werden und sparen Aufwand.

- Technische Services lassen sich abkoppeln.

- Schnittstellen können Sie einfach skalieren.

- Der Speicherplatz läst sich grenzenlos erweitern.

- Über das Monitoring schützen Sie Ihre Organisation vor Ausfällen.

- Sie beschleunigen die Einführung neuer IT-Systeme, indem Sie mit dem OC|Protokollserver einheitliche Sicherheitsvorgaben für alle IT-Systeme schaffen.

Der Nutzen für die Organisation

- Der OC|Protokollserver überträgt Ihre Sicherheitsrichtlinien auf jede vorhandene und neue IT-Lösung.

- Durch den zentralen Zugriff können Sicherheitsvorfälle ressourcensparend analysiert werden.

- Die Protokollierung wird an zentraler Stelle konfiguriert. Damit können Löschfristen einheitlich erfüllt und Löschungen bei Bedarf temporär ausgesetzt werden.

- Ausfälle und Fehler des Protokollservers oder einzelner Schnittstellen erkennen Sie im Monitoring und können Sie früh beheben.

- Die Lösung eignet sich für Organisationen, Behörden und Unternehmen mit einem erhöhten Sicherheitsbedarf.

So helfen wir Ihnen

In einem eintägigen Workshop

- ermitteln wir den Schutzbedarf Ihrer Protokolldaten,

- erörtern wir den Einsatz des OC|Protokollservers in Ihrer IT-Landschaft.

- Ziel ist ein individuelles Angebot für Ihre Organisation.

- Integration des Servers in Ihre IT-Landschaft

- Anbindung der Schnittstellen

- Abgleich mit bestehenden Sicherheitsvorgaben

- Kontinuierliche Weiterentwicklung und Betrieb

Nehmen Sie Kontakt zu uns auf